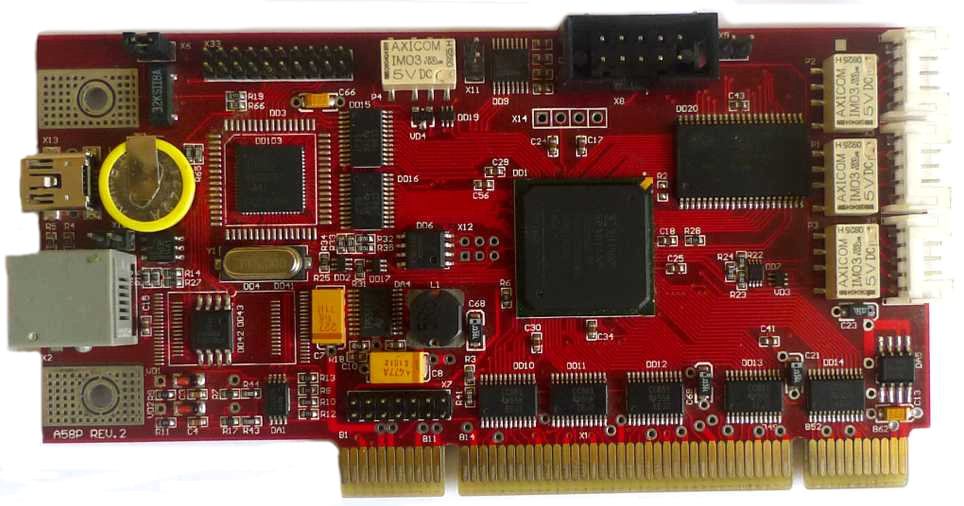

Существуют различные вирусы для устройств, управляемых через Интернет. Кофеварки, чайники и другая бытовая техника, управляемые Wi-Fi системы «родились» не вчера, но и они не идеальны несмотря на то, что с их появлением перед пользователями по всему миру открылись новые возможности.