Первым, с чего началась практическая реализация парадигмы аппаратной защиты в нашей стране и в мире, стало средство защиты информации от несанкционированного доступа (СЗИ НСД) «Аккорд-АМДЗ», положившее начало линейке «Аккорд».

«Аккорд-АМДЗ» — это аппаратный модуль доверенной загрузки, РКБ, обеспечивающий тот самый «правильный старт» компьютерной системы, доверенную загрузку ОС.

Доверенная загрузка — это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств компьютера (с использованием механизма пошагового контроля целостности) и идентификации/аутентификации пользователя.

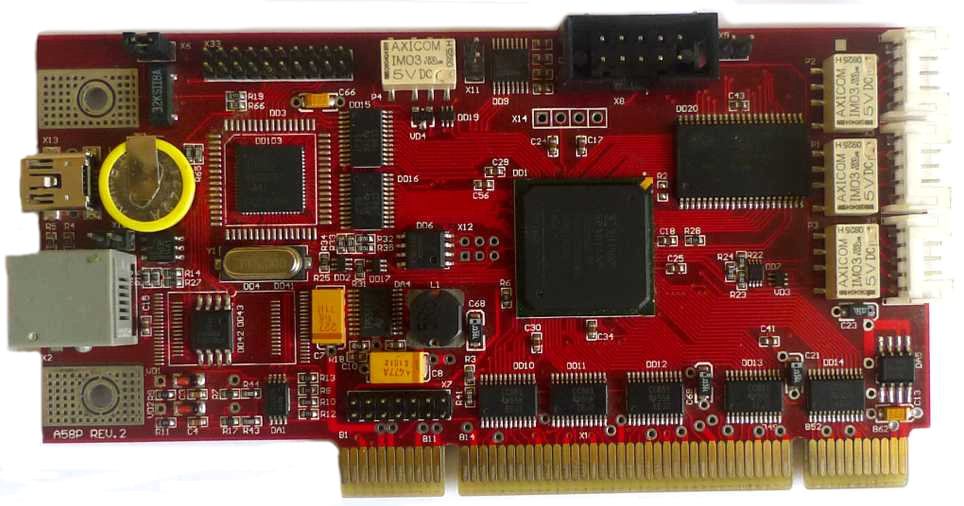

«Аккорд-АМДЗ» может быть реализован на различных контроллерах, но его базовая функциональность всегда остается одинаковой и соответствует заявленной и отраженной в сертификатах соответствия.

Выбор контроллера зависит в первую очередь от того, свободный слот с каким шинным интерфейсом есть у средства вычислительной техники (компьютера, сервера, ноутбука, моноблока), в которое вы планируете установить «Аккорд-АМДЗ».

Это могут быть:

- PCI или PCI-X — контроллеры Аккорд-5МХ или Аккорд-5.5;

- PCI-express — контроллеры Аккорд-5.5.е или Аккорд-GX;

- Mini PCI-express — Аккорд-GXM;

- Mini PCI-express half card — контроллер Аккорд-GXMH;

- m.2 — контроллер AKKopfl-GXm.2.

- s1) внедряется и размещается в оперативной памяти вредоносное ПО (ВрПО);

- s2) внедряется и размещается в оперативной памяти вредоносный обработчик прерываний;

- s3) записываются в долговременную память ВрПО и обработчик прерываний;

- s4) с помощью любого доступного механизма вызывается прерывание (например, с помощью DDOS-атаки);

- s5) внедренный ранее обработчик прерываний срабатывает и передает управление ВрПО;

- s6) ВрПО выполняет свою функцию (например, реализует разрушающее программное воздействие).

Существует также вариант исполнения «Аккорд-АМДЗ» на базе USB-устройства, которое называется «Инаф» (от англ, enough — достаточно). Этот вариант имеет определенные ограничения, которые должны восполняться организационными мерами или применением дополнительных механизмов, однако в ряде случаев его вполне достаточно, отсюда и название.

«Аккорд-АМДЗ» контролирует только старт компьютера и не работает в ОС. Поэтому в тех случаях, когда необходимо не только загрузить доверенную среду, но и разграничить доступ к ресурсам компьютера уже в ходе работы пользователей, особенно при многопользовательском режиме работы или в распределенных инфраструктурах, необходимо применять программно-аппаратные комплексы на базе «Аккорд-АМДЗ» — ПАК «Аккорд-Win32», «Аккорд-Win64» или «Аккорд-Х». Они предназначены для разграничения доступа соответственно в 32-х и 64-х разрядных ОС Windows и в ОС Linux.

Функциональность комплексов одинакова — в них реализованы дискреционный (с использованием 13 атрибутов) и мандатный механизмы разграничения доступа, в том числе контроль печати из любых приложений на принтеры любых типов (сетевые, локальные, виртуальные).

Для терминальных систем как на базе Microsoft, так на базе Citrix, предназначены версии TSE (Terminal Server Edition) поддерживающие управление терминальными сессиями. Серверные и клиентские компоненты комплексов взаимодействуют в рамках протоколов ICA или RDP, формируя собственный виртуальный канал.

За счет совокупности своих функций, включающих, в частности, и контроль запуска задач в программной части комплекса, ПАК СЗИ НСД Аккорд позволяет блокировать атаку на «перехват управления», на которой, в свою очередь, базируется большая часть хакерских атак.

Схема атаки обычно выглядит так:

Здесь sl-s3 — это шаги по подготовке атаки, s4 — инициирование атаки, s5 и s6 — собственно использование архитектурной уязвимости.

Для того чтобы обезвредить шаги si и s2, обычно используются антивирусные программы. Иногда это бывает полезным, но только иногда — так как невозможно с помощью антивирусных программ выявить все ВрПО. Более того, специалистам известны конструкции ВрПО, которые точно нельзя обнаружить. Можно даже сказать, что компьютерные вирусы и в целом ВрПО удается обнаружить только в силу их несовершенства. В общем случае всегда можно разработать такое ВрПО, которое не может быть обнаружено с помощью антивирусных программ сигнатурного поиска, эвристических анализаторов и поведенческих блокираторов.

Блокирование последствий выполнения шага s3 выполняется при последующей загрузке с помощью механизмов контроля целостности — по сути, ревизоров, определяющих, есть ли изменения в составе данных; иногда эта проверка выполняется с помощью тех же наборов антивирусных программ, но это слабое решение, так как проверка должна выполняться до загрузки ОС, а программы, в том числе и антивирусные, работают под управлением ОС.

Генерация события на шаге s4 частично блокируется с помощью специальных средств анализа трафика, устанавливаемых как в сети, так и на клиентских компьютерах. Важно то, что пока нет средств, позволяющих гарантированно блокировать эту уязвимость.

Негативные последствия шагов s5 и s6 блокируются с помощью механизмов контроля запуска задач (процессов, потоков). Это очень эффективные механизмы, но реализующие их средства, в том числе и «Аккорд», довольно дорогие и для их настройки нужно быть специалистом в компьютерных технологиях и ИБ.

Поскольку некоторые из перечисленных функций безопасности должны выполняться до загрузки ОС, то реализовать их можно только с помощью сложного устройства, и нельзя реализовать программно.

Эффективность СЗИ НСД «Аккорд» связана с тем, что он блокирует уязвимости, связанные с нарушением целостности, и создает доверенную среду для работы программных средств, обеспечивающих защиту компьютера на шагах sl-s6.

Несмотря на большую распространенность, цена СЗИ НСД «Аккорд» довольно высока, и его настройка — дело для профессионалов. Конечно, это лучшее решение для корпоративного применения, но ожидать его применения от, например, физических лиц — клиентов ДБО совершенно невозможно.

Сложность его связана именно с тем, что нужно «изменить» фон-неймановскую архитектуру защищаемого компьютера: нужно добавить неизменяемую память, разделить потоки команд и данных, исполнить контрольные процедуры в доверенной среде до запуска ОС и многое другое, чтобы в момент старта компьютер не был «машиной Тьюринга».

Для виртуальных инфраструктур, на которых сейчас все чаще строятся ЦОДы, в линейке «Аккордов» предназначены программно- аппаратные комплексы «Аккорд-В» и «ГиперАккорд». Первый предназначен для виртуализации на базе VMware, второй — для виртуализации на базе Microsoft.